Полнодисковое шифрования (FDE) - контроль подключения и защита сменных устройств хранения

Технологии

Полнодисковое шифрования (FDE) и предзагрузочная аутентификация (PBA) - основа обеспечения безопасности хранения данных на компьютерах

Полное шифрование диска (FDE) - технология обеспечения безопасности хранения данных, предназначенная для шифрования всей информации на жестком диске(дисках) компьютера (настольного, ноутбука, сервера или виртуальной машины (VM)), которая находится в состоянии покоя. Сюда входят не только данные конечного пользователя, такие как файлы и настройки приложений, но и исполняемые файлы, включая как программы приложений так и операционной системы (ОС). Более того, логическая структура дисков,"закрытых" по этой технологии, не определяется.

Предзагрузочная аутентификация (PBA) - технология обеспечения защиты от нелегитимного доступа к компьютеру путем проверки подлинности перед загрузкой его операционной системы. Среда PBA служит расширением BIOS, UEFI или загрузочной прошивки и гарантирует безопасную, защищенную от несанкционированного доступа среду, внешнюю по отношению к операционной системе как доверенный уровень аутентификации. PBA предотвращает загрузку Windows или любой другой операционной системы до тех пор, пока пользователь не предоставит правильные данные для разблокировки компьютера.

Только совместное использование вышеназванных технологий позволяют решить задачу безопасного хранения данных на компьютерах и виртуальных машинах.

Любая организация, нуждающаяся в защите конфиденциальных данных - а в настоящее время это практически все данные, может извлечь выгоду из использования технологий FDE и PBA.

Самый большой риск, связанный с сохранением данных, заключается в том, что устройство, содержащее конфиденциальную информацию, будет потеряно или украдено, что позволит лицу со злым умыслом восстановить эти данные с этого устройства. Это может повлечь за собой раскрытие финансовой информации, записей клиентов, медицинских карт и других конфиденциальных данных, что может привести к серьезным утечкам данных и большим расходам. Использование технологий FDE снижает этот риск до тех пор, пока рассматриваемое устройство не находится в загруженном состоянии, когда оно потеряно или изъято.

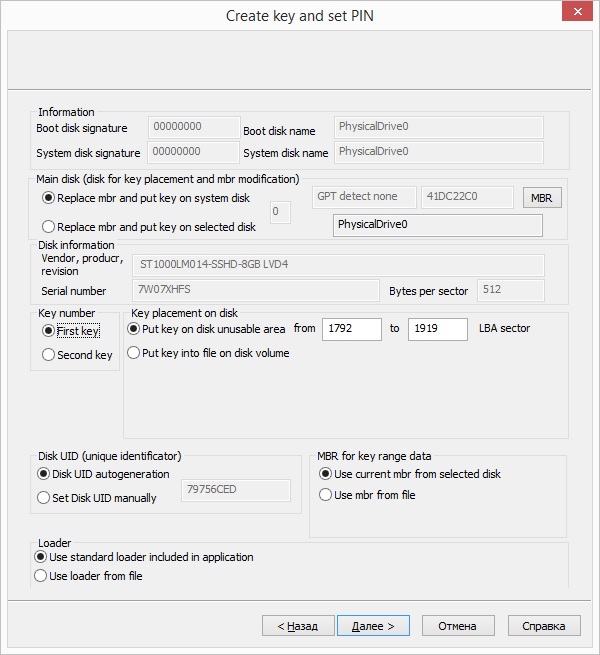

Лица, желающие использовать устройство, защищенное FDE, должны после его включения до загрузки операционной системы предоставить действительные учетные данные (например, пароль) для аутентификации. Только после успешной аутентификации в системе, оснащенной FDE, будет доступен ключ шифрования и станут возможными операции чтения и расшифровывания данных с жесткого диска и зашифровывания с записью на жесткий диск а процесс загрузки продолжен и предоставлен доступ к операционной системе системы. Эта технология, под названием "Предзагрузочная аутентификация" или Pre-Boot Authentication (PBA), базируется на особом загрузчике Главной загрузочной записи (MBR) диска для компьютеров, выполняющих загрузку в режиме Legacy BIOS или выполняющих эту же задачу программах и драйверах UEFI для компьютеров с .загрузкой в режиме UEFI

Общая последовательность загрузки

в режиме BIOS:

- Базовый ввод / Система вывода (BIOS)

- Чтение и выполнение микропрограммой BIOS основной загрузочной записи (MBR).

- Предзагрузочная аутентификация (PBA)

- Получение в предзагрузчик криптографического ключа для дальнейшего выполнения операций расшифровывания-зашифровывания при чтении-записи на диск, зашифрованным по технологоии FDE.

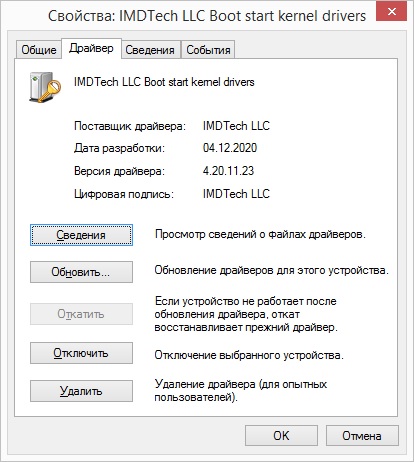

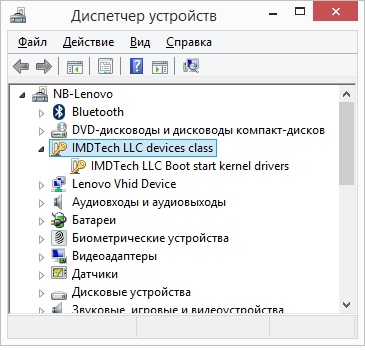

- Запуск загрузчика операционной системы (ОС) и драйверов Kernel-mode, в том числе драйвера обеспечивающего взаимодействие с диском(дисками) , зашифрованным по технологоии FDE.

- Дальнейшая загрузка операционной системы (ОС)

в режиме UEFI:

- UEFI (Unified Extensible Firmware Interface )

- Таблица разделов GUID (GPT)

- Предзагрузочная аутентификация (PBA) средствами приложения UEFI.

- Получение в драйвер UEFI криптографического ключа для дальнейшего выполнения операций расшифровывания-зашифровывания при чтении-записи на диск, зашифрованным по технологоии FDE.

- Запуск загрузчика операционной системы (ОС) и драйверов Kernel-mode, в том числе драйвера обеспечивающего взаимодействие с диском(дисками) , зашифрованным по технологоии FDE.

- Дальнейшая загрузка операционной системы (ОС)

Кроме того, FDE предназначен для предотвращения доступа к данным на дисе при загрузке компьютера с внешнего ностителя или при изъятии диска из компьютера и подключения к другому компьютеру со своей операционной системой. FDE не может защитить данные, пока они используются на компьютере после прохождения загрузки с аутентификацией. Для обеспечения такой защиты существуют другие решения, например наш блокиратор консоли ввода-вывода.

Кроме того, могут быть использованы решения, которые включают шифрование отдельных виртуальных дисков хранящихся в виртуальных контейнерах, шифрование тома, которое защищает данные в пределах одного логического тома и шифрование файлов, которое защищает отдельные файлы данных. Защиту подключаемых ( или съемных ) устройств хранения информации обеспечивает другое наше решение - IMD USB Storage Protect.

Управление FDE в значительной степени связано с управлением криптографическими ключами. Организации должны хранить закрытый или секретный ключ в безопасном месте, где он не может быть получен злоумышленником или вредоносной программой и доступ к этому ключу должен быть ограничен только авторизованными пользователями, которые успешно прошли аутентификацию.

Включение FDE на компьютере запускает шифрование диска в фоновом режиме. Если на компьютере есть несколько физических дисков, то, параллельно, могут быть запущены несколько задач шифрования. Процесс может прерываться и возобновляться, например, после перезагрузки компьютера.

Есть мнение, что использование этих технологий приведет к значительному замедлению работы пользователей, особенно с точки зрения продолжительности времени, необходимого для загрузки устройства. Однако на практике эти задержки, как правило, минимальны, и, соответственно, сбои в работе пользователей при использовании FDE незначительны.

Часто можно слышать и о том, что производители современных жестких дисков предлагают модели с реализованным аппаратным шифрованием (Hardware-based FDE) и необходимости в .програмных средствах защиты нет. Действительно, на первый взгляд, преимущества в аппаратном решении, несомненно, имеются. Это и высокая производительность на базе специализированных крипто-процессоров в контроллерах накопителей, и полная прозрачность работы для пользователя. Устройство, кроме того, может быть защищено от вскрытия. Однако, как правило, непрозрачной остается конкретная реализация алгоритма шифрования внутри накопителя.

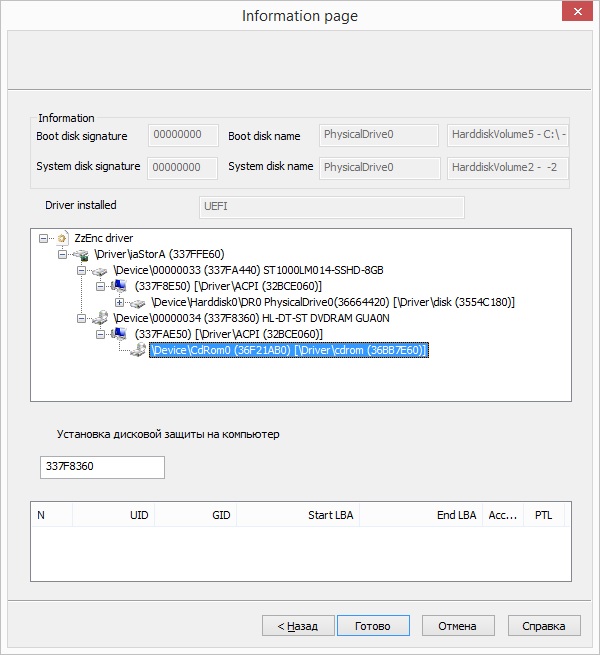

Применение драйвера-перехватчика потока чтения-записи для массивов жестких дисков на компьютерах под управление ОС Microsoft Windows показало возможность его использования для решения задачи защиты информации, хранящейся на жестком диске, от перечисленных выше внешних угроз.

Реализована задача полного дискового шифрования, основанная на использовании собственного программного обеспечения - Software-based Full Disk Encryption (FDE). При загрузке компьютера с постороннего носителя логическая структура и файловое наполнение жесткого диска остается скрытым. Становится невозможным определить ни тип файловых систем логических дисков, ни тип операционной системы, установленной на компьютере.

Возможно создавать конфигурацию на диске, когда на компьютере могут использоваться и две взаимно изолированные ОС, обе в защищенном виде. В таком варианте использования системы пользователь обладает возможностью выбора загрузки ОС методом ввода соответствующего пароля или загрузки со специального носителя с ключевой информацией.

Применение на серверах и рабочих станциях показало возможность динамического управления логическими разделами массивов жестких дисков. В любой момент времени, удаленно возможно подключение, отключение, блокировка, смена режима доступа (полный доступ, только чтение, блокировка доступа) для любого логического диска компьютера.

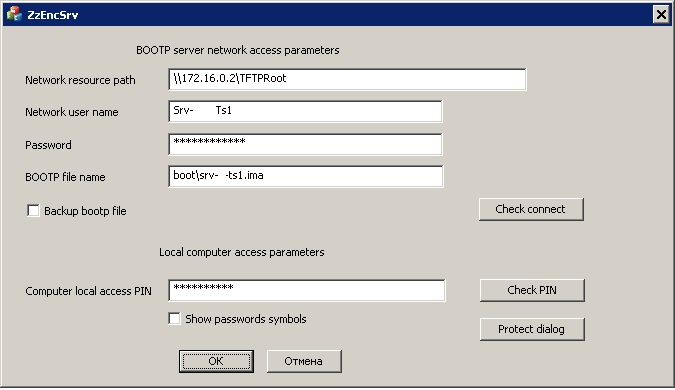

Поддерживается настройка загрузки компьютера или виртуальной машины путем передачи BOOTP загрузчика c ключевой информацией по защищенному сегменту локальной сети.

Для этого в защищенном сегменте локальной сети устанавливается и настраивается DHCP-сервер с поддержкой TFTP .

.jpg)

Данная система работает как в режиме загрузки компьютера Legacy BIOS, так и UEFI. Поддерживается режим безопасной загрузки SecureBoot. В режиме UEFI на драйвер-перехватчик возлагается и задача контроля собственного загрузчика режима UEFI от перезаписи при обновлениях операционной системы Windows. Для это драйвер дополнительно оснащен функционалом файлового фильтра (в таблицах по указанной ссылке можно найти по названию драйвера zzec.sys или по наименованию IMDTech ).

Система работает как на персональных операционных системы Windows, так и на серверных.

Технология применима и для защиты виртуальных машин под управлением гипервизора VMWare.

-

Россия, Санкт-Петербург, Рижский пр., 26

Офис 232